Что такое аутентификация NTLM и как ее контролировать или блокировать

Все коммуникации между различными устройствами происходят с использованием определенного протокола. Одним из таких протоколов аутентификации является «NTLM». NTLM — старая технология, изначально представленная в Windows NT 3.1. Однако текущие современные операционные системы Windows, такие как Windows 11, по-прежнему поддерживают эту технологию, и на то есть веские причины.

Однако, поскольку технология аутентификации NTLM устарела и устарела, хакеры, как правило, перехватывают пакеты данных в этом протоколе, делая уязвимыми ваши имена пользователей и пароли.

Независимо от того, являетесь ли вы системным администратором, использующим Windows Server, или обычным человеком с клиентской операционной системой Windows, вы можете защитить свою сеть, отслеживая и даже блокируя протокол проверки подлинности NTLM.

В этой статье мы подробно расскажем, что такое протокол аутентификации NTLM, почему он используется, почему он все еще поддерживается и как отслеживать любые приложения или программы, которые все еще его используют, чтобы их можно было заблокировать.

Что такое NTLM-аутентификация

NTLM — это протокол аутентификации, используемый для проверки того, что пользователь является тем, за кого себя выдает. Это проверяется с использованием ваших учетных данных, конечно. Когда ПК внутри Active Directory решает получить доступ к другому компьютеру, учетные данные сначала отправляются на контроллер домена с использованием протокола NTLM, после чего доступ либо запрещается, либо предоставляется.

Когда учетные данные путешествуют по сети, хакер может легко получить доступ к пакетам, что не очень сложно в наше время, а технология NTLM (почти) устарела.

До NTLM существовал другой протокол аутентификации, известный как «LM». Это, конечно, было даже слабее, чем NTLM. С NTLM Microsoft сначала выпустила NTLMv1, но улучшила его безопасность и выпустила NTLMv2. И того, и другого недостаточно для противодействия угрозам современных технологий. Вот почему было бы разумно отслеживать и вообще блокировать использование этой технологии.

Почему NTLM все еще поддерживается Windows

Несмотря на то, что NTLM является устаревшей технологией, последняя версия Windows все еще поддерживает ее. Это сделано для того, чтобы противостоять любым проблемам совместимости.

Людям, которые все еще используют старые приложения и серверы, может потребоваться использовать протокол NTLM для целей аутентификации, поскольку их среда не позволяет использовать его преемника; “Керберос— более безопасный и современный протокол аутентификации.

В идеале все сети должны использовать Kerberos для аутентификации, так как это более безопасно, NTLM по-прежнему поддерживается для людей, которые работают в более старых средах.

Почему аутентификация NTLM представляет угрозу

Протокол аутентификации NTLM использует хеширование — механизм шифрования — для включения фактического имени пользователя и пароля. Однако даже этот подход не является безопасным в соответствии с современными временами. Если хэш-код перехвачен хакером, он не сможет его расшифровать, но может использовать весь хэш для аутентификации в контроллере домена. Затем контроллер домена будет аутентифицировать самозванцев, а не вас, фактического человека, сгенерировавшего запрос в первую очередь.

Из-за этой угрозы важно проверить и заблокировать протокол аутентификации NTLM и, если возможно, заменить его на Kerberos.

Как контролировать протокол NTLM

Когда мы говорим о мониторинге трафика NTLM, вы можете узнать, какие приложения или порты отправляют или получают пакеты NTLM на вашем ПК. Это можно сделать как на серверах Windows, так и на клиентской ОС Windows.

Трафик NTLM можно отслеживать различными способами:

Мониторинг NTLM с помощью групповой политики

Microsoft предоставляет групповую политику, которую можно использовать для проверки подлинности NTLM в доменах AD. Кроме того, он показывает запросы проверки подлинности NTLM к контроллерам домена. Кроме того, политика также предлагает различные параметры, которые обсуждаются в следующих шагах.

Выполните следующие действия, чтобы начать мониторинг трафика NTLM в вашей сети:

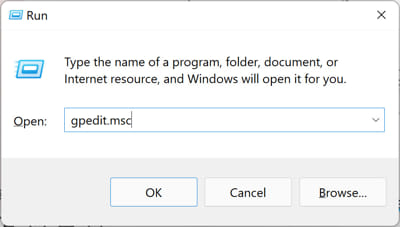

Откройте редактор групповой политики, введя «gpedit.msc» в поле «Выполнить команду».

Откройте редактор групповой политики

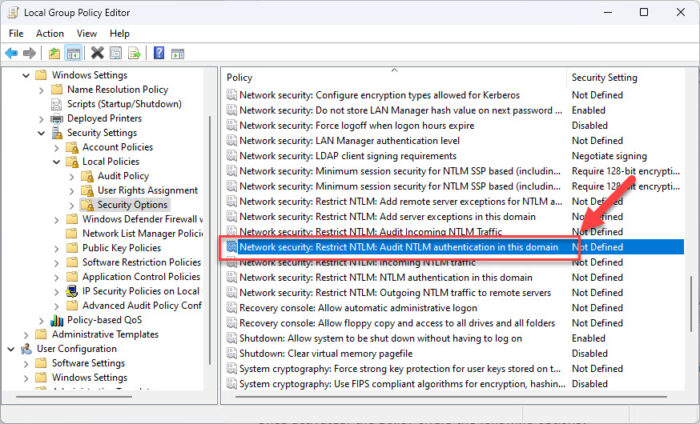

Откройте редактор групповой политикиПерейдите к следующему на левой панели:

Конфигурация компьютера >> Параметры Windows >> Параметры безопасности >> Локальные политики >> Параметры безопасности

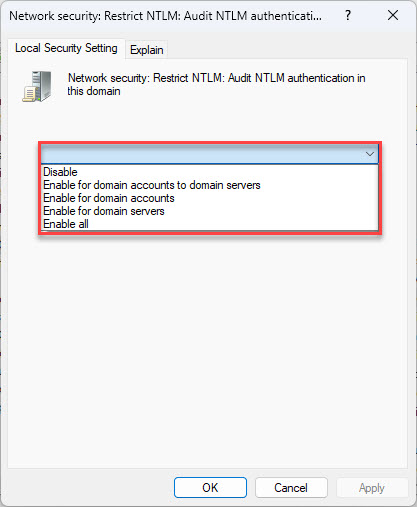

На правой панели откройте политику «Сетевая безопасность: Ограничить NTLM: Аудит проверки подлинности NTLM в этом домене».

Открытая политика аудита NTLM

Открытая политика аудита NTLMТеперь выберите один из следующих вариантов в раскрывающемся меню:

- Включить для учетных записей домена серверы домена – регистрирует события, связанные с аутентификацией NTLM для учетных записей домена на контроллерах домена.

- Включить для учетных записей домена – Записывает события для попыток входа в систему NTLM с использованием учетных записей домена.

- Включить для серверов домена – Регистрировать аутентификацию NTLM на всех серверах в домене.

- Включить все (рекомендуемый вариант) – Записывает сквозные проверки подлинности NTLM с серверов и для учетных записей.

Установите политику, чтобы начать мониторинг трафика NTLM

Установите политику, чтобы начать мониторинг трафика NTLMНажмите Применять и Хорошо.

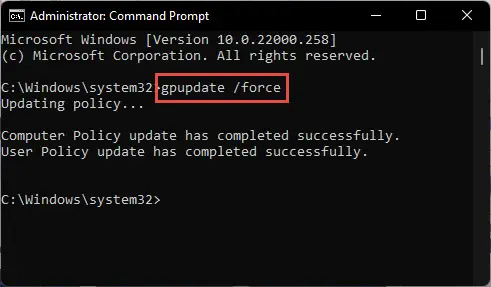

Запустите следующий командлет в командной строке с повышенными привилегиями, чтобы применить изменения политики:

GPUUpdate/Force

Применить изменения политики

Применить изменения политики

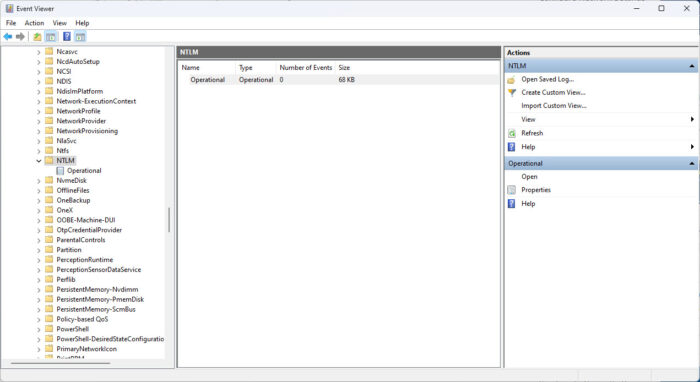

Теперь компьютер начнет записывать и регистрировать трафик NTLM и сохранять журналы в средстве просмотра событий. Вот как вы можете просматривать журналы в средстве просмотра событий:

Откройте средство просмотра событий, введя «eventvwr.msc» в поле «Выполнить команду».

Откройте средство просмотра событий

Откройте средство просмотра событийПерейдите к следующему на левой панели:

Журналы приложений и служб >> Microsoft >> Windows >> NTLM >> Operational

Здесь будут отображаться все события о протоколе NTLM.

Просмотр журналов NTLM в средстве просмотра событий

Просмотр журналов NTLM в средстве просмотра событий

Еще один более быстрый способ просмотра всех журналов NTLM — из Windows PowerShell.

Мониторинг NTLM с помощью PowerShell

Журналы трафика NTLM также можно проверить с помощью PowerShell. Однако вам все равно потребуется включить групповую политику, как обсуждалось выше.

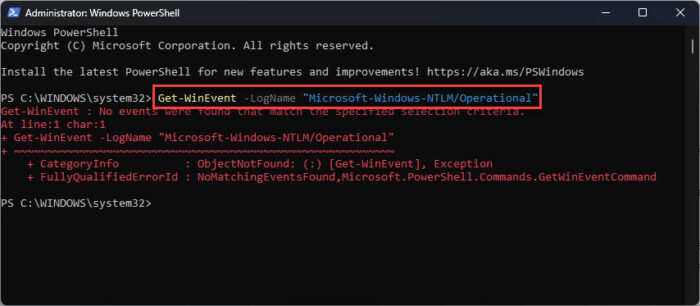

Используйте следующую команду для получения событий NTLM в PowerShell с повышенными правами:

Get-WinEvent -LogName “Microsoft-Windows-NTLM/Operational”

Просмотр журналов NTLM из PowerShell

Просмотр журналов NTLM из PowerShell

Мониторинг NTLM с помощью событий входа в систему

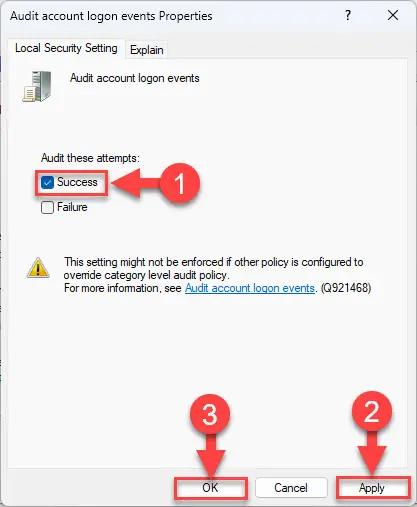

Вы также можете узнать, какие приложения используют NTLMv1, отслеживая успешность событий входа в систему на контроллере домена. Конечно, для этого необходимо настроить групповую политику. Следуй этим шагам:

Откройте редактор групповой политики, введя «gpedit.msc» в поле «Выполнить команду».

Откройте редактор групповой политики

Откройте редактор групповой политикиПерейдите к следующему на левой панели:

Конфигурация компьютера >> Параметры Windows >> Параметры безопасности >> Локальные политики >> Политика аудита

На правой панели откройте политику «Аудит событий входа в учетную запись».

Выбирать “Успех“, а затем нажмите Применять и Хорошо.

Аудит событий входа в систему

Аудит событий входа в системуЗапустите следующий командлет в командной строке с повышенными привилегиями, чтобы применить изменения политики:

GPUUpdate/Force

Применить изменения политики

Применить изменения политики

Теперь вы можете снова проверить в средстве просмотра событий события входа в систему, чтобы определить приложения, все еще использующие протокол NTLM. Эти события будут иметь идентификатор события «4624».

Это все способы узнать и отслеживать, какие приложения используют протокол NTLM. Давайте теперь посмотрим, как отключить/заблокировать аутентификацию NTLM в вашем домене.

Как отключить аутентификацию NTLM

Проверка подлинности NTLM может быть заблокирована в вашем домене, если вы выполните следующие действия на контроллере домена:

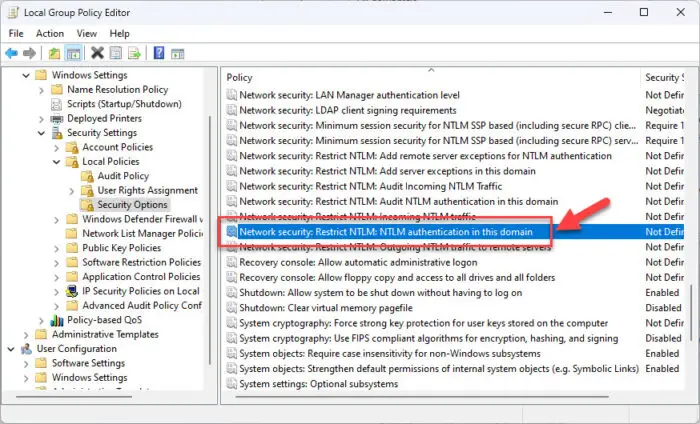

Откройте редактор групповой политики, введя «gpedit.msc» в поле «Выполнить команду».

Откройте редактор групповой политики

Откройте редактор групповой политикиПерейдите к следующему на левой панели:

Конфигурация компьютера >> Параметры Windows >> Параметры безопасности >> Локальные политики >> Параметры безопасности

На правой панели откройте политику «Сетевая безопасность: ограничение NTLM: проверка подлинности NTLM в этом домене».

Откройте групповую политику, чтобы заблокировать аутентификацию NTLM.

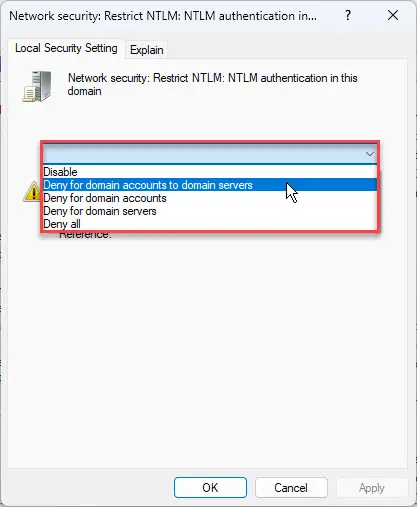

Откройте групповую политику, чтобы заблокировать аутентификацию NTLM.Теперь выберите один из следующих вариантов в раскрывающемся меню:

- Запретить доступ учетных записей домена к серверам домена – Контроллер домена будет отклонять все попытки входа в систему с проверкой подлинности NTLM на всех серверах в домене, использующих учетные записи домена.

- Запретить для учетных записей домена – Контроллер домена будет отклонять все попытки входа в систему с проверкой подлинности NTLM с учетных записей домена.

- Запретить для доменных серверов – Контроллер домена будет отклонять запросы проверки подлинности NTLM ко всем серверам в домене.

- Запретить все (рекомендуемый вариант) – Контроллер домена будет отклонять все запросы сквозной аутентификации NTLM со своих серверов и для своих учетных записей.

Отключить NTLM-аутентификацию

Отключить NTLM-аутентификациюНажмите Применять и Хорошо.

Запустите следующий командлет в командной строке с повышенными привилегиями, чтобы применить изменения политики:

GPUUpdate/Force

Применить изменения политики

Применить изменения политики

Вся проверка подлинности NTLM теперь будет заблокирована, и пользователю будет выведено сообщение об ошибке. Однако это заблокирует всю аутентификацию, использующую протокол NTLM. Если вы хотите авторизовать приложения, которые использовали NTLM для аутентификации, вы должны перевести их на Kerberos.

Заключительные слова

Когда устаревшая технология все еще поддерживается, это не обязательно означает, что вы должны ее принять. Протокол аутентификации NTLM является одним из таких примеров. Это нужно только для того, чтобы приложения, которые все еще используют эту технологию, продолжали работать. В противном случае в современном мире это не имеет значения для безопасности.

Поэтому мы рекомендуем сегодня отключить аутентификацию NTLM в вашей сети и добавить этот дополнительный уровень защиты.

Похожие сообщения:

Откройте редактор групповой политики

Откройте редактор групповой политики Открытая политика аудита NTLM

Открытая политика аудита NTLM Установите политику, чтобы начать мониторинг трафика NTLM

Установите политику, чтобы начать мониторинг трафика NTLM Применить изменения политики

Применить изменения политики Откройте средство просмотра событий

Откройте средство просмотра событий Просмотр журналов NTLM в средстве просмотра событий

Просмотр журналов NTLM в средстве просмотра событий Аудит событий входа в систему

Аудит событий входа в систему Откройте групповую политику, чтобы заблокировать аутентификацию NTLM.

Откройте групповую политику, чтобы заблокировать аутентификацию NTLM. Отключить NTLM-аутентификацию

Отключить NTLM-аутентификацию